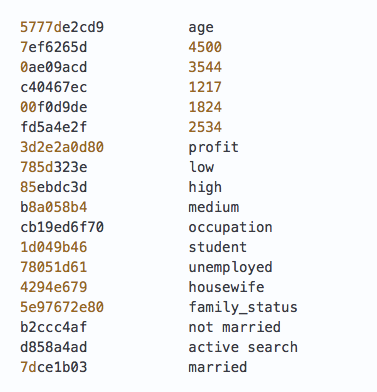

Московский программист Владимир Серов обнаружил, что оператор Wi-Fi в столичном метро «МаксимаТелеком» хранил данные своих пользователей (важно и то, что хранил) в незашифрованном виде, из-за чего доступ к ним мог получить любой человек. Интересную таблицу с расшифровкой данных представил Серов — там даже сведения о доходах и семейном положении. Уязвимость действовала больше года. Только после резонанса в СМИ оператор заявил об устранении ошибки и переработке системы авторизации.

Wi-Fi в московском метро обслуживает оператор «МаксимаТелеком». По собственным данным компании, в сети бесплатного интернета MT_FREE идентифицированы номера телефонов более чем 12 миллионов пользователей. Ежедневная аудитория оператора в метро составляет до 1,5 миллиона уникальных пользователей, около 150 тысяч пользователей из них покупают пакеты для отключения рекламы.

Конфиденциальные данные пользователей Wi-Fi в метро передаются в зашифрованном виде, заверял совладелец «МаксимаТелеком» Алекс Крихели. Он же называл эти сведения «уникальным богатством» оператора и признавался, что они используются для таргетирования рекламы.

Чтобы использовать бесплатный Wi-Fi в московском метро, нужно ввести номер телефона или данные аккаунта на Госуслугах на странице авторизации сети (auth.wi-fi.ru). Эта страница открывается автоматически при подключении к сети, и если пользователь не обладает платной подпиской, то содержит рекламный блок, в котором настроен таргетинг.

В сети Wi-Fi московского метро данные пассажира, которые образуют «цифровой портрет», привязаны к MAC-адресу устройства. Такой портрет — это пол, примерный возраст, семейное положение, станции с предположительно домом и работой, а также достаток. Закон о персональных данных запрещает оператору хранить имена и фамилии, кроме того, вся персональная информация должна храниться в зашифрованном виде.

В начале марта Android-разработчик Владимир Серов опубликовал исследование кода страницы авторизации, в котором он пришёл к выводу, что номер телефона и другие данные пользователей сети Wi-Fi не были зашифрованы. Любой пассажир метро мог это проверить, открыв код страницы и взглянув на фрагмент после userdata.

Фактически любой человек мог собирать базу пассажиров московского метро для своих целей. Для доступа к «цифровому портрету» любого пассажира достаточно было узнать чужой MAC-адрес и подменить его на свой или любой другой. Узнать MAC-адреса устройств в виде готовых списков реально: Серов привёл пример, как всего за две станции с помощью программы Airodump-ng собрал «тысячу работающих маков и посмотрел по ним социологию».

Разработчик упростил задачу и для избавления от ручного перебора MAC-адресов сделал скрипт. Программа позволила не только получать данные пассажиров, но и отслеживать их передвижения в режиме реального времени.

5 марта Серов пожаловался на уязвимость через портал московской мэрии mos.ru, «потому что у „МаксимаТелеком“ нормальной техподдержки нет». Он не получил ответа и спустя неделю, 13 марта, рассказал о ситуации на «Хабрахабре».

Через два часа после публикации Серова номера телефонов в сети MT_FREE стали шифровать при передаче, чтобы исключить возможность их утечки. Судя по обновлениям в посте на «Хабрахабре», в последующие несколько дней оператор пытался изменить систему безопасности.

Разработчик заявил, что код всё равно остался доступным для дешифровки. 9 апреля он рассказал изданию The Village, что данные пассажиров московского метро до сих пор находятся под угрозой. Напрямую к «Максимателеком» Серов не обращался, что позднее признал «тупым» решением. Причем, сначала представители «МаксимаТелеком» пытались скрыть проблему. Они попросили Серова удалить публикацию на «Хабрахабре», но тот отказал: «И почему я должен молчать о том, что с моими личными данными так обращаются?». Разработчик также не согласился добавить в свой пост официальный комментарий оператора.

Уязвимость работала в сети Wi-Fi московского метро как минимум с 17 марта 2017 года, что видно по коду страницы авторизации через её архивную копию в сервисе Wayback Machine.

Канал Rovego на ЯндексДзен: https://zen.yandex.ru/media/rovego